In dit artikel deel ik onze top 5 Citrix Group Policy best-practices om je omgeving goed te beheren.

Dezelfde principes kan je uiteraard toepassen voor al je andere modern workplace omgevingen. Mét een kant en klare template die je kan overnemen in jouw domein.

Inleiding

Active Directory Group Policy is een krachtige technologie waarmee je je Citrix VDI omgeving kan beheren. Bovendien is het ingebouwd in Microsoft Active Directory Domain Services. Dit maakt het de Go-to tool voor heel wat beheerders.

Een goede GPO structuur is wel noodzakelijk om het allemaal beheersbaar te houden. Het helpt je de stabiliteit te verhogen en consistente omgevingen te garanderen. Aanpassingen kunnen per omgeving in een DTAP flow gevalideerd worden. De kans op fouten introduceren in Productie wordt zo beperkt.

Lees hieronder meer over het waarom van deze Top-5 GPO best-practices:

- Gescheiden OU’s voor je werkplek omgevingen.

- Block Inheritance, op de juiste plaats!

- Loopback replace, en stel dit correct in.

- Groepeer je GPO’s op een overzichtelijke manier.

- Een geneste DTAP OU structuur voor consistent lifecycle management.

Best Practice 1: gescheiden omgevingen

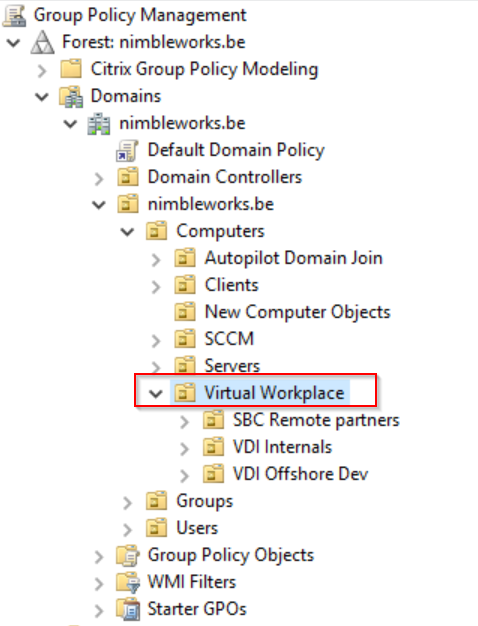

Maak een aparte OU voor iedere omgeving, liefst zo hoog mogelijk onder de root van je domein. Hou EUC / werkplek omgevingen gescheiden van server OU’s.

Als je een aanpassing wil doen aan één omgeving, wil je niet dat dit gebruikers in een andere omgeving mee impacteert.

In mijn voorbeeld, heb ik een aparte OU gemaakt ‘Virtual Workplace’. Daaronder maak ik dan een sub-OU voor elk van de verschillende omgevingen in ons domein. We zorgen ervoor dat onze structuur zo is opgebouwd dat we alles netjes van elkaar gescheiden kunnen houden en toch eenvoudig bepaalde company-wide policies kunnen doorduwen (Forced) naar alle onderliggende sub-OU’s.

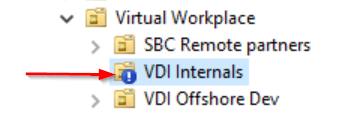

Best Practice 2: Block Inheritance

Activeer ‘Block Inheritance’, zo hoog mogelijk in de structuur van je omgeving.

Block Inheritance is een eigenschap die je aanvinkt op een OU. Dit zorgt ervoor dat de settings van de GPO’s op bovenliggende OU’s niet meer worden overgeërfd in je werkplek OU.

Als Active Directory en GPO beheer niet onder de verantwoordelijkheden van het werkplek team valt, kan dit een moeilijk punt zijn. Toch is het belangrijk dat jij als beheerder van de werkplek de risico’s zo laag mogelijk houdt. Je wil absoluut vermijden dat de helpdesk platgelopen wordt door gebruikers die niet meer kunnen aanmelden doordat er op een hoger gelegen niveau een GPO aanpassing werd gedaan.

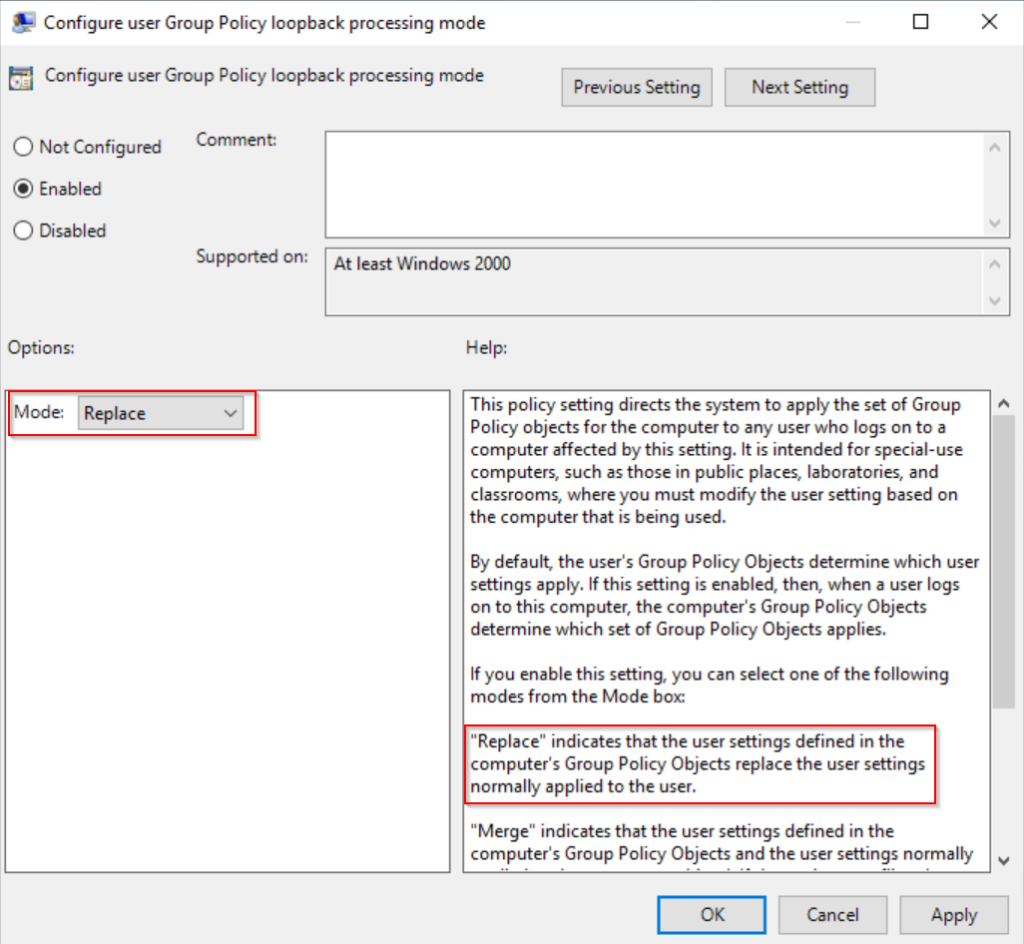

Best Practice 3: Gebruik Loopback-Replace mode

Loopback mode is een System setting, waarmee je de Group Policy client de opdracht geeft om de evaluatie van GPO’s op een andere manier te doen. In een ander artikel leg ik verder uit wat de verschillende mogelijkheden zijn van GPO processing.

Als je Loopback Replace mode instelt, zal dat ervoor zorgen dat de Group Policy client op de machine ENKEL rekening zal houden met USER settings die gedefinieerd zijn in GPO’s die gelinkt zijn aan de OU waar het COMPUTER object zich bevindt.

Alle user settings gelinkt aan de User OU, worden genegeerd. Als een Domain administrator aanpassingen doet aan de standaard settings op de User OU’s, zal dit geen impact meer hebben op gebruikers die aanmelden op jouw werkplek omgeving. Uiteraard is het dan belangrijk dat je wel de nodige user settings mee opneemt in je eigen GPO’s. Iets meer werk, maar met als resultaat dat je zelf in controle blijft van je omgeving.

Praktijktip: Maak een aparte GPO aan waarin je enkel Group Policy processing regels instelt. Laat dit duidelijk in de naam van de GPO naar voor komen. Link deze GPO dan aan de OU’s waar je dit gedrag wil activeren.

Praktijktip: Je stelt Loopback processing in in een GPO die gelinkt is aan de OU waar je dit wil toepassen, dus niet in iedere aparte GPO! Dat is een fout die we in de praktijk heel veel tegenkomen – Dat maakt het onoverzichtelijk en onvoorspelbaar (en dus moeilijker om te troubleshooten).

Best Practice 4: Groepeer GPO’s logisch

Maak een overzichtelijke opdeling in je GPO’s. Je wil niet voor elke setting een aparte GPO, maar ook niet één grote GPO met alle settings er in.

- Ga uit van de Microsoft best-practices en hou User settings gescheiden van Computer settings.

- Maak een aparte GPO met daarin enkel settings die je GPO processing beinvloeden. Dit is belangrijk om snel te kunnen zien of en hoe het gedrag van de GP client is aangepast (denk bijvoorbeeld aan settings die het background-refresh interval aanpassen).

- Loopback settings hou je sowieso altijd in een aparte GPO.

Een logische groepering die wij vaak volgen en in de praktijk een goede sweetspot is gebleken is deze:

GPO types (voorbeeld PRD)

ENVIRONMENT_DTAP_SessionHosts_SystemSettings_C –> Machine/System settings

ENVIRONMENT_DTAP_SessionHosts_UserSettings_U –> User settings

ENVIRONMENT_DTAP_SessionHosts_BrowserSettings_U_C –> Browser settings, inclusief web filtering

ENVIRONMENT_DTAP_SessionHosts_OfficeSettings_U_C –> Office settings (maak een nieuwe aan als je een nieuwe Office versie introduceert)

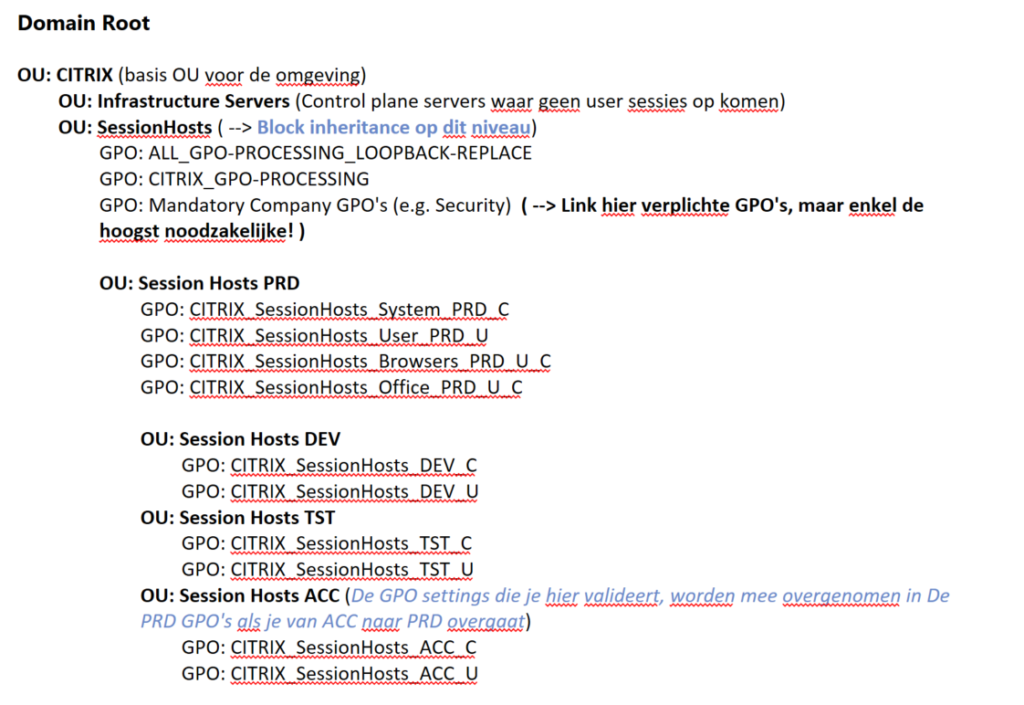

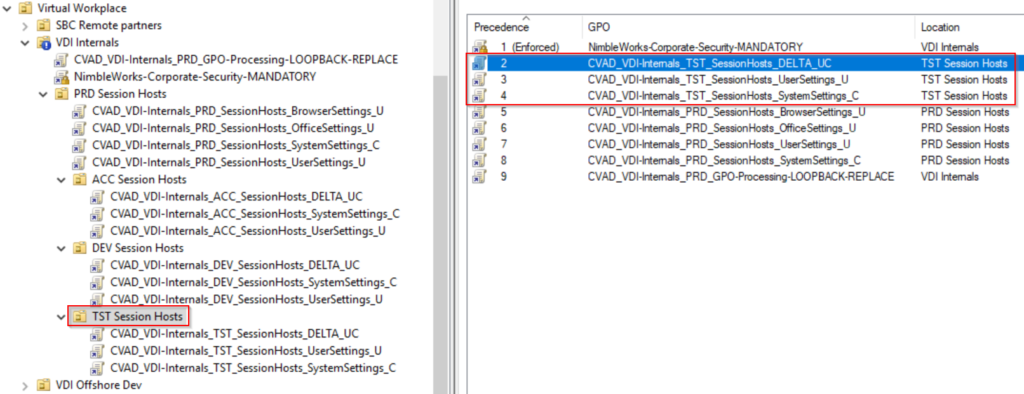

Best Practice 5: Geneste DTAP structuur

Gebruik voor je omgeving een geneste DTAP OU structuur. DEV, TST en ACC zijn Sub-OU’s van je PRD OU.

Aan de D-T-A OU’s link je enkel een SystemSettings en een UserSettings GPO, plus 1 ‘DELTA’ GPO, die je wijzigt als je bepaalde aanpassingen wil testen of valideren.

In ons gebruikte voorbeeld, zie je dat de ACC, DEV en TST OU’s als Sub-OU van de PRD OU zijn aangemaakt. Onze TST machines krijgen dus als basis altijd de GPO settings die we ook in PRD hebben geactiveerd. Dat is de meest representatieve basis om van te starten.

Rechtstreeks aan de TST OU hebben we dan een SystemSettings GPO met daarin settings die altijd actief moeten zijn op de TST omgeving, en een UserSettings GPO met daarin de settings die elke gebruiker altijd moet krijgen als zij aanlogt op de TST omgeving.

Als we bepaalde wijzigingen moeten toepassen in de TST omgeving, als onderdeel van ons DTAP Test en Release management, doen we dat in de ‘DELTA’ GPO.

BESLUIT

Group Policy objects zijn een erg krachtige, built-in tool voor het beheer van je werkplekken. Als je onze 5 best practices toepast in je eigen omgeving, wordt de kans op fouten en inconsistent gedrag veel kleiner. Het beheer van je omgeving zal overzichtelijker worden en bovendien sta je klaar om op een kwalitatieve manier DTAP release management te gaan inzetten.

BONUS: Onze GPO blueprint voor (Citrix) Virtual Apps and Desktops

Deze structuur is onze blueprint voor DTAP OU en GPO structuur voor Citrix Virtual Apps and Desktops omgevingen. Een gelijkaardige structuur gebruiken we voor VMWare, RDSH, Windows 10 deployments…