Je hebt net eG Manager geïnstalleerd en je kan starten met het toevoegen van componenten, instellen van thresholds, configureren van dashboards, en zo veel meer. Maar voor je hieraan begint, bekijk je best eerst security hardening van eG Manager. Deze blogpost beschrijft een checklist met items die je best nakijkt om de beveiliging van eG Manager te verhogen.

Als je wil weten wat eG Enterprise te bieden heeft, neem zeker eens een kijkje op onze blogpost “eG Enterpsise IT monitoring en zijn unieke eigenschappen“.

Een aantal maatregelen zijn bij een nieuwe installatie reeds toegepast, en moet je dus alleen nakijken als je een bestaande installatie hebt of een upgrade uitvoert.

De hardening maatregelen zijn op te delen in 3 categoriëen:

Hieronder een oplijsting van de verschillende maatregelen per categorie, waarna we er verder op ingaan.

Er zijn ook een aantal standaard hardening settings die eG Enterprise per default heeft geactiveerd in de eG Manager. Deze vermelden we onderdaan mee ter info. Aangezien deze laatste categorie out-of-the-box zo geconfigureerd is, moet er ook niet verder naar gekeken worden.

| Categorie | Maatregel |

| Server hardening | Gebruik je de laatste versie van Java Deployment Kit (JDK)? |

| Server hardening | Indien eG Manager en de database op hetzelfde systeem staan, worden alle externe connecties naar de database geblokkeerd door de firewall? |

| Server hardening | Is de firewall op de eG Manager server geconfigureerd om alleen toegang te geven op de poort van eG Manager? |

| Server hardening | Zijn de laatste service packs en patches toegepast op de eG Manager server? |

| Encryptie | Is SSL geconfigureerd op eG Manager? |

| Encryptie | Gebruikt eG Manager een sterke encryptie methode? |

| Encryptie | Is TLS 1.2 ingeschakeld op eG Manager? |

| Encryptie | Monitored de eG Agent applicaties die SSL gebruiken? Indien wel, is het SSL certificaat van die applicaties geïmporteerd in de JRE van de agent? |

| Encryptie | Worden cookies die over HTTP verstuurd worden beveiligd? |

| Toegang | Is het paswoord van de admin en supermonitor accounts gewijzigd? |

| Toegang | Is account locking ingesteld? |

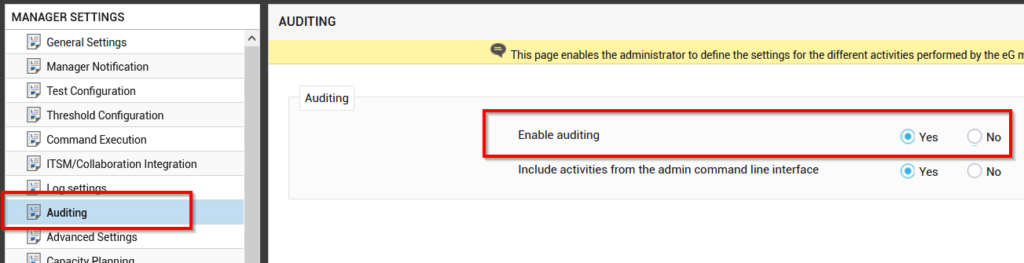

| Toegang | Is audit logging ingeschakeld? |

| Default hardening | TCP time stamp response vulnerability |

| Default hardening | Click jacking |

| Default hardening | Cross site scripting prevention |

| Default hardening | Cross-Site Request Forgery (CSRF) security checks |

| Default hardening | SQL injection prevention |

Server hardening

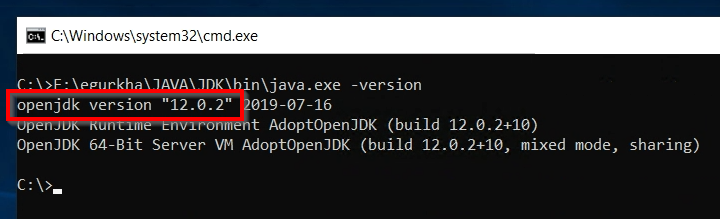

Gebruik je de laatste versie van Java Deployment Kit (JDK)?

Gebruik steeds de laatste ondersteunde versie van Java Deployment Kit. Voor eG Enterprise versie 7 is dit JDK 12.

Worden alle externe connecties naar de database geblokkeerd door de firewall?

eG Agents en users communiceren nooit rechtstreeks met de database. Alleen eG Manager doet dit. Zorg er dus voor dat alleen connecties vanaf eG Manager zijn toegestaan naar de database.

Is de firewall op de eG Manager server geconfigureerd om alleen toegang te geven op de poort van eG Manager?

Alle communicatie naar eG Manager gebeurt over 1 TCP poort. Configureer de firewall op de eG Manager server dus zodanig dat alleen communicatie naar deze ene poort is toegestaan.

Zijn de laatste service packs en patches toegepast op de eG Manager server?

Zorg dat het besturingssysteem waarop eG Manager draait steeds up to date is.

Encryptie

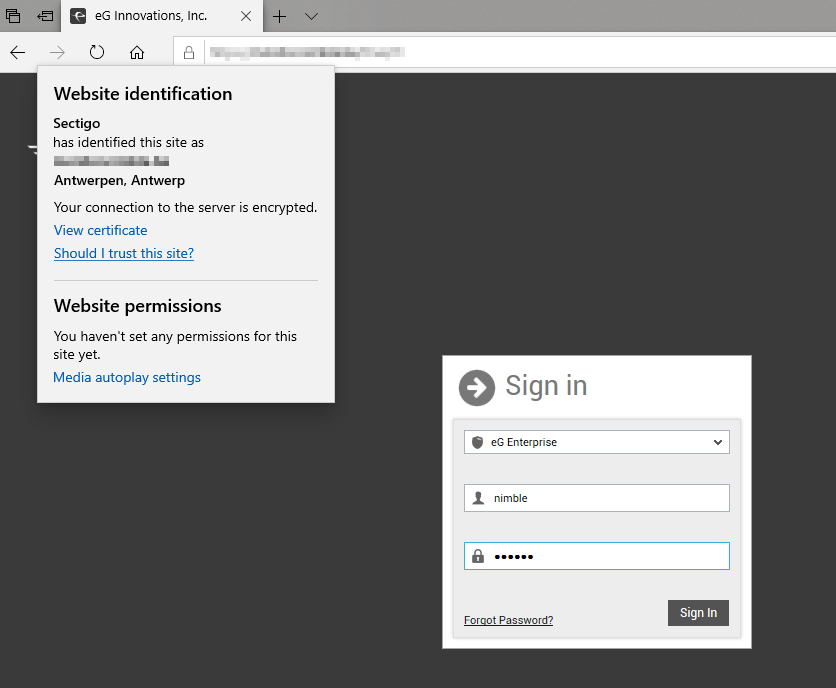

Is SSL geconfigureerd op eG Manager?

Versleutel alle verkeer tussen eG Manager en gebruikers. Gebruik ook steeds een eigen certificaat, getekend door een vertrouwde Certificate Authority, al dan niet in-house of extern.

Voor meer informatie hoe je SSL configureert in eG Manager neem je best een kijkje in de eG Installation Guide op https://www.eginnovations.com/documentation/eG-Installation-Guide/On-Windows.htm.

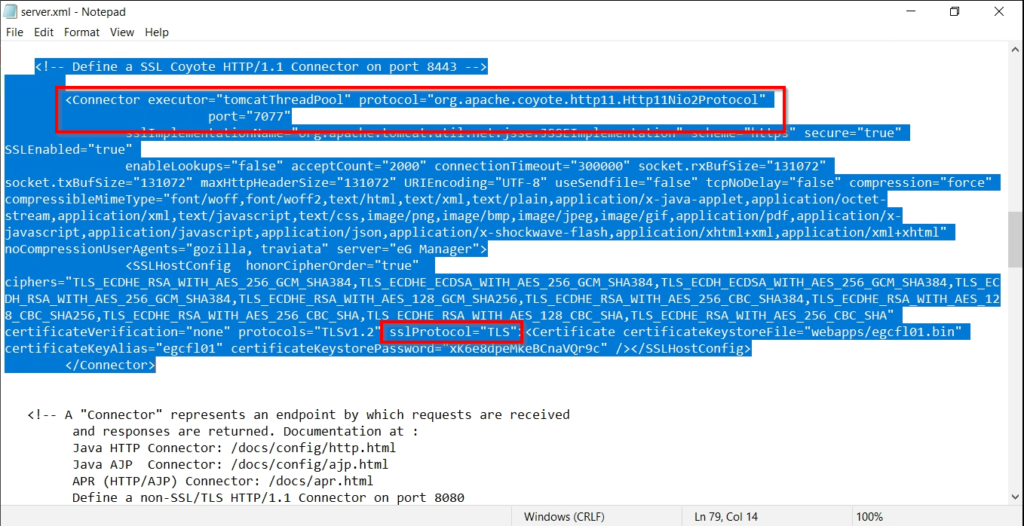

Gebruikt eG Manager een sterke encryptie methode?

eG Enterprise versie 7 is standaard geconfigureerd met een encryptie methode ondersteund door de recente browsers. Bij een nieuwe installatie kan je deze stap dus overslaan.

Recente versies van de meeste browsers staan geen verouderde encryptie methodes toe. In andere woorden, als eG Manager nog zo’n verouderde methode gebruikt, zal je niet kunnen connecteren met de web interface van eG Manager. Om dit te voorkomen, dien je eG Manager te configureren om een recente, ondersteunde encryptie methode te gebruiken.

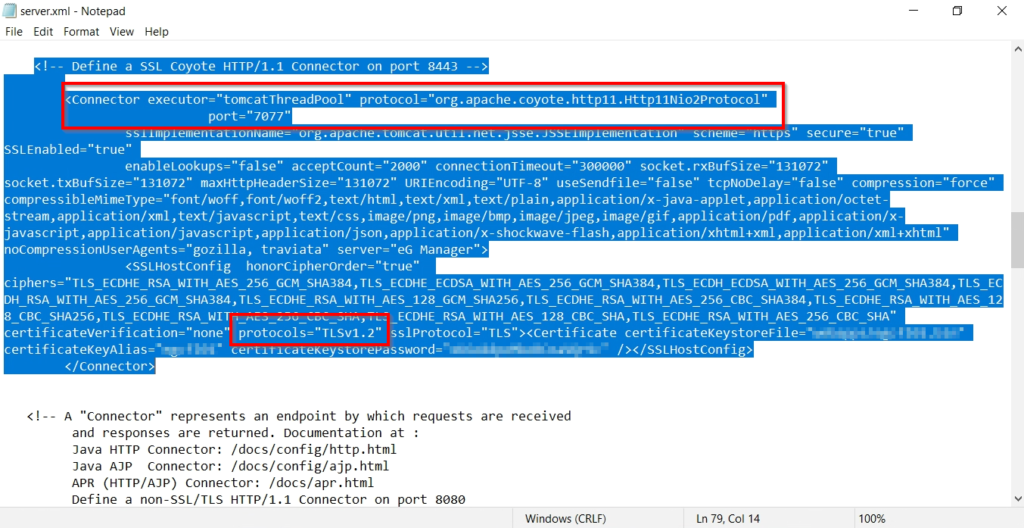

Dit staat in het volgende XML bestand: <eG installatie map>\manager\tomcat\conf\server.xml . Zoek hierin de configuratie voor poort 7077 en zorg dat sslProtocol op TLS staat.

Is TLS 1.2 ingeschakeld op eG Manager?

eG Enterprise versie 7 gebruikt standaard TLS 1.2, tenzij je upgrade vanaf versie 6. Bij een nieuwe installatie kan je deze stap dus overslaan.

Zorg dat de communicatie tussen eG Manager en je gebruikers steeds veilig verloopt via TLS 1.2.

Als je upgrade vanaf eG Enterprise v6, zorg dat je je agents eerst upgrade naar v7 voordat je TLS 1.2 activeert. Versie 6 agents moeten namelijk worden geconfigureerd om TLS 1.2 te gebruiken, terwijl versie 7 agents dit standaard mee ondersteunen.

Dit staat in het volgende XML bestand: <eG installatie map>\manager\tomcat\conf\server.xml . Zoek hierin de configuratie voor poort 7077 en zorg dat protocols op TLSv1.2 staat.

Monitort de eG Agent applicaties die SSL gebruiken? Indien wel, is het SSL certificaat van die applicaties geïmporteerd in de JRE van de agent?

Om applicaties te monitoren die SSL gebruiken, moet je het SSL certificaat van de applicatie importeren in de JRE van de agent zodat deze het certificaat vertrouwt en de connectie kan maken.

De stappen om het certificaat van een applicatie te importeren in de JRE van de agent zijn dezelfde als die om het certificaat van de eG Manager te importeren. Je kan deze terugvinden in de eG Installation Guide op https://www.eginnovations.com/documentation/eG-Installation-Guide/Importing-SSL-Certificate-into-the-JRE-of-the-eG-Agent.htm.

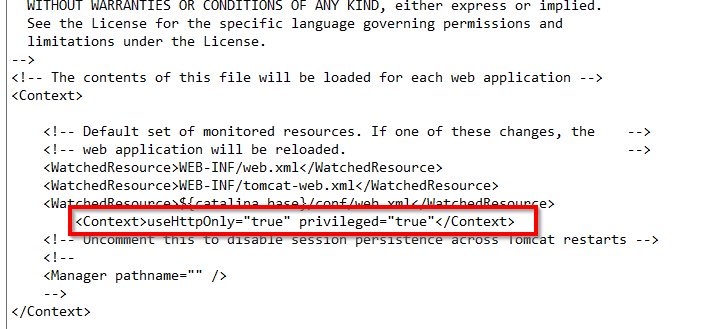

Worden cookies die over HTTP verstuurd worden, beveiligd?

Om cookies te beveiligen, volg je deze stappen:

- Log aan op de eG Manager server.

- Ga naar de eG installatie map en dan verder naar manager\tomcat\conf.

- Open het context.xml bestand.

- Voeg het volgende toe onder de <WatchedResource> tags: <Context>useHttpOnly=”true” privileged=”true”</Context>

- Sla het bestand op en herstart de eG Manager services.

Toegangen beveiligen

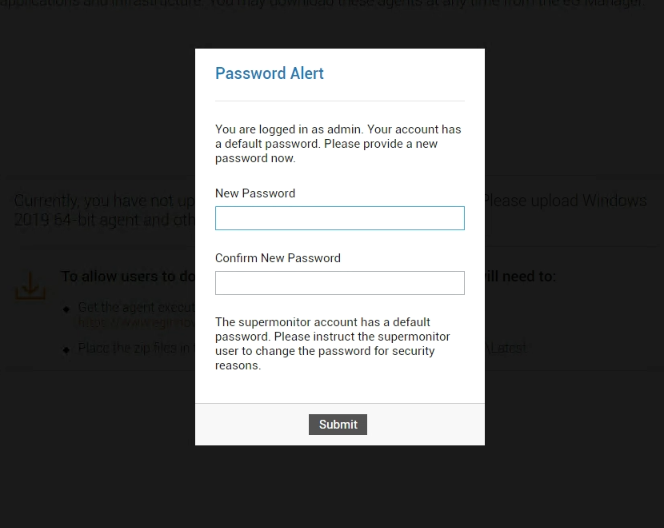

Is het wachtwoord van de admin en supermonitor accounts gewijzigd?

Admin en supermonitor zijn accounts die bij elke installatie standaard worden aangemaakt, met een standaard wachtwoord. Zorg er dus voor dat het passwoord van deze accounts gewijzigd wordt om te voorkomen dat er misbruik gemaakt wordt van deze accounts.

Het wachtwoord van deze accounts wijzig je door aan te melden. De eerste keer dat je aanmeldt komt eG Manager vragen om een nieuw wachtwoord in te stellen.

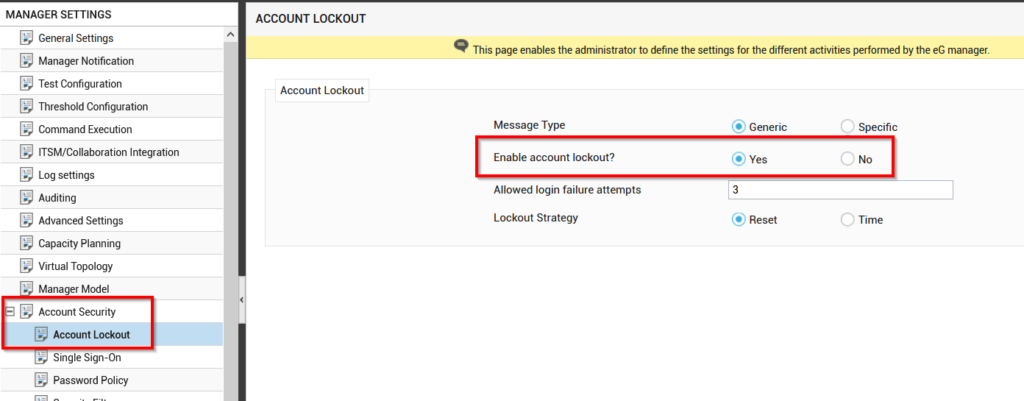

Is account locking ingesteld?

Account locking zorgt ervoor dat wanneer er meerdere keren geprobeerd wordt om in te loggen op een bepaalde account, dat deze account tijdelijk geblokkeerd wordt. Dit om het raden naar passwoorden tegen te gaan.

De account is geblokkeerd voor een bepaalde, ingestelde tijd, of tot een administrator de account manueel deblokkeert.

Voor meer informatie neem je best een kijkje in Administering eG Enterprise op https://www.eginnovations.com/documentation/eG-Installation-Guide/On-Windows.htm.

Is audit logging ingeschakeld

Als audit logging is ingeschakeld, wordt elke wijziging aan eG Enterprise gelogd. De audit logs bevatten details zoals wat er veranderd is, door wie en wanneer. Beheerders kunnen op deze manier snel achterhalen of er ongeauthorizeerde toegang of wijzigingen zijn gebeurd aan eG Enterprise.

Voor meer informatie neem je best een kijkje in Administering eG Enterprise op https://www.eginnovations.com/documentation/Admin/Audit-Logging.htm.

Algemene hardening configuraties

De eG Manager heeft van bij de installatie een aantal hardening settings. Deze vermelden we ter informatie. Aangezien dit Out-of-the-box settings zijn, moet daarvoor geen verdere configuratie gebeuren.

TCP time stamp response vulnerability

Normaal gezien antwoordt een server op elke TCP connectie aanvraag met een TCP timestamp. Hieruit zouden kwaadwillende personen kunnen afleiden hoe lang een server aan staat, wat mogelijks kan helpen bij toekomstige aanvallen. Meer zelfs, sommige besturingssystemen kunnen worden “gefingerprint” op basis van deze data.

Standaard staat “TCP time stamp response vulnerabilty” aangevinkt in eG Enterprise, zodat TCP timestamp antwoorden automatisch worden uitgezet.

Click jacking control

“Click jacking” is een techniek om een gebruiker op iets anders te laten klikken dan wat hij/zij denkt op te klikken, waardoor er mogelijks confidentiele informatie wordt onthuld, of de controle van hun computer wordt overgenomen.

Controle op Click jacking is standaard aangezet in eG Manager. Dit zorgt ervoor dat als een gebruiker op een iFrame in de eG user interface, dat link(s) naar een andere site of applicatie bevat, klikt, deze links automatisch geblokkeerd worden.

Cross site scripting attacks

Cross-site Scripting (XSS) is een aanval waar een aanvaller kwaadaardige code kan uitvoeren in een legitieme website of web applicatie.

eG Manager is standaard beveiligd tegen cross-site scripting aanvallen.

Cross-Site Request Forgery (CSRF) security checks

“Cross-Site Request Forgery” (CSRF) is een aanval waar een eindgebruiker ongewild acties uitvoert op een web applicatie waar hij/zij momenteel is op ingelogd. CSFR aanvallen zijn specifiek gericht op state-changing requests, en niet diefstal van data, vermits de aanvaller de respons op de nagemaakte aanvraag niet kan zien.

CSRF filters zijn standaard ingeschakeld in eG Manager.

SQL injection protection

SQL injectie is een aanval waarbij een aanvaller SQL code kan uitvoeren op de database van een web applicatie en zo deze web applicatie kan beheren.

eG Manager is standaard beveiligd tegen SQL injectie.

Besluit

eG Enterprise is een zeer volledige IT monitoring oplossing, waar vele componenten samen worden gemonitort. De eG Manager is de centrale spil in de hele omgeving. Het is dus erg belangrijk dat de manager zo goed mogelijk beveiligd wordt. In dit artikel overliepen we een checklist met maatregelen om de beveiliging van de eG Manager te verhogen.

Wil je na het lezen van dit artikel meer weten over eG Innovations, Full-Stack IT monitoring in het algemeen, of over een goed beheer van de moderne werkplek? Lees er gerust onze andere TechZone artikelen op na, of contacteer ons voor een vrijblijvend gesprek.